Dem Fehler «AADSTS50131: Device is not in required device state» begegnet man nicht alle Tage. Doch wenn dieser auftritt, so sind viele oft ratlos. Nicht zuletzt auch, da dieser Fehler und dessen Ursache kaum dokumentiert oder nur schwer zu finden ist. Wie du den AADSTS50131 Fehler beheben kannst, erfährst du hier.

Auftreten des AADSTS50131 Fehlers

Der Fehler “AADSTS50131: Device is not in required device state” kann in verschiedenen Situationen auftreten. In der Regel ist das der Fall, wenn die APIs vom Windows Defender for Endpoint angesprochen werden. Der Fehler kann somit bei Eigenentwicklungen auftauchen, welche die APIs ansprechen. Viel wahrscheinlicher aber wird der Fehler durch eine von Microsoft vorgesehene Integration basierend auf diesen APIs herbeigerufen. Beispielsweise über PowerBI, dem zuweisen von Threat Policies oder beim Verbinden eines entsprechenden Microsoft Sentinel Konnektoren wie Microsoft 365 Defender.

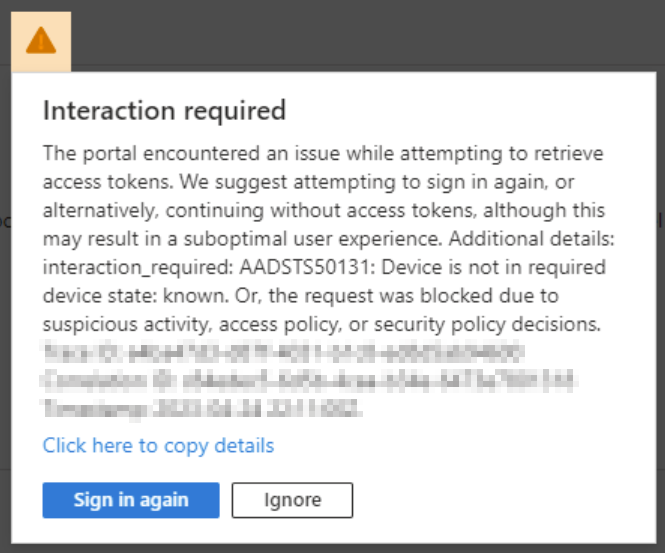

Der Fehler besagt, dass das Gerät nicht dem definierten Status entspricht oder die Anfrage aufgrund von verdächtigen Aktivitäten, Zugriffsrichtlinien oder Sicherheitsrichtlinien blockiert ist.

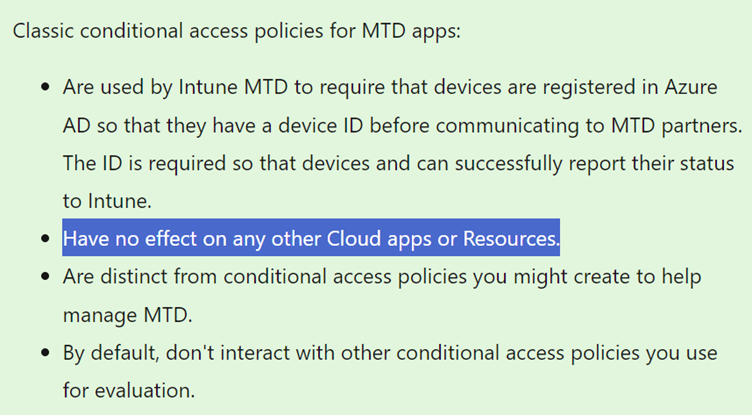

Diese Aussage ist leider sehr weit gesteckt und somit schwierig das effektive Problem zu identifizieren. Und dies, obschon die Ursache nach meinen Erfahrungen in jedem Fall die gleiche und der Fehlercode somit eindeutig ist. Es handelt sich um eine klassische Conditional Access Policy (legacy) mit dem Namen «[Windows Defender ATP] Device policy», welche den Zugriff blockiert. Diese Policy wird automatisch erstellt, wenn Microsoft Defender for Endpoint mit Intune verbunden wird und ist von Microsoft unter diesem Link dokumentiert. Unter anderem steht dort auch, dass diese keinen Einfluss auf andere Cloud Apps oder Ressourcen hat, was erwiesenermassen eine Fehlinformation ist.

Behebung des AADSTS50131 Fehlers

Die Ursache des Fehlers zu beheben ist grundsätzlich ganz einfach. Du brauchst nur die entsprechende, oft einzige Policy mit einer Ausnahme zu versehen.

- Navigiere dazu im Azure Active Directory über Security, Conditional Access zu Classic Policy oder verwende diesen direkten Link.

- Wähle die Policy «[Windows Defender ATP] Device policy».

- Definiere die nötige Ausnahme.

Ist das erledigt, funktioniert die gewünschte Authentifizierung zur Nutzung der APIs umgehend und wie gewünscht.

Achtung: Es ist weder möglich noch unterstützt die Policy an sich zu editieren. Sie sollte daher nicht komplett deaktiviert oder gar gelöscht werden. Wird die Policy gelöscht, kann sie nur wiederhergestellt werden, indem die Verbindung von Intune und Microsoft Defender for Endpoint unterbunden und neu eingerichtet wird.

Thank You!

You are very welcome!

As of the August 2023 Intune service release (2308), classic Conditional Access (CA) policies are no longer created for the Microsoft Defender for Endpoint connector. If your tenant has a classic CA policy that was previously created for integration with Microsoft Defender for Endpoint, it can be deleted.

Hello anon

Thank you for this addition/update. Much appreciated.

Best,

Yannic

Hello,

How we can reenable this policy if it’s disabled ?

Thanks

Hello and thank you for your question.

Unfortunately, as documented by Microsoft as well as in this blog, you are not able to re-enable this policy manually. That’s why this blog does work with an exclusion, instead of deactivation/deletion of the policy.

Sorry for that.

Best,

Yannic

Thank you!

I was hitting this error when enabling the Defender for Endpoint connector in Sentinel. Completely glossed over the legacy CA policy!

You’re very welcome. I’m glad it helped!