Kein Geheimnis: Cyberangriffe häufen sich und werden auch immer raffinierter. Doch auch einfachste Techniken führen die Angreifer oft zum Erfolg. Denn das schwächste Glied in der Verteidigung gegen Cyberangriffe ist bekanntlich der Mensch. In diesem Beitrag zeige ich auf, wie du Azure Active Directory (AAD) Identitäten mit der richtigen MFA-Methode schützen kannst, ohne den Faktor Mensch zu vernachlässigen. Nicht nur ist der Sicherheitsaspekt zu beachten, sondern auch die Akzeptanz der Benutzenden.

MFA ist nicht gleich MFA

Der Mensch als Benutzender von IT-Anwendungen ist sich Multi Faktor Authentifizierung (MFA) bereits gewohnt. Sei es im beruflichen Umfeld, aber auch im privaten. Das beste und greifbarste Beispiel dürfte hier Onlinebanking sein. Doch nicht jede MFA-Methode weist den gleichen Sicherheitsfaktor aus.

SMS & Anrufe als unsichere MFA-Methode

Sicherlich besser als nichts, doch gelten im speziellen SMS und Anrufe als unsichere MFA-Methode. Die Hauptgründe dafür sind…

- SMS und Sprachanrufe sind nicht verschlüsselt.

- SMS-Codes sind anfällig für Phishing.

- Angreifer täuschen Mitarbeiter von Telefongesellschaften.

- Provider-Ausfälle.

- SMS wird als alte Technologie in Zukunft nicht oder kaum sicherer werden.

Wenn du mehr über die einzelnen Punkte wissen willst, Tom Merritt hat diese auf TechRepublic unter diesem Link kurz und prägnant beschrieben.

Verwenden der Authenticator App

Im beruflichen Umfeld sind sich immer mehr Benutzende gewöhnt die Authenticator App zu verwenden. Dort wird dann entweder ein Token-Code angezeigt, der eingegeben werden muss, oder aber eine Push-Benachrichtigung zur Genehmigung des Authentifizierungsvorganges angezeigt.

Diese Methode gilt als wesentlich sicherer, weil sie an das spezifische Gerät mit der registrierten und zugelassenen Authenticator App gebunden ist. Bei der SMS und Token-Code Variante via Authenticator App ist das Benutzererlebnis im ungefähren dasselbe. Bei beiden Varianten muss ein Code manuell vom Telefon abgelesen und eingegeben werden. Da das Benutzererlebnis mit der Push-Benachrichtigung hingegen wesentlich besser ist und auf grössere Akzeptanz seitens der Benutzenden stösst, wird diese bevorzugt eingesetzt. Trotz erheblich gesteigerter Sicherheit gegenüber der SMS-Methode, ist auch diese Methode angreifbar. Für solch eine Attacke verwenden die Angreifer Social Engineering Methoden. Beispielsweise MFA-Fatigue, auch MFA Bombing oder ähnlich genannt, wie es das Beispiel vom erfolgreichen Angriff auf Uber im September 2022 zeigt. Der Faktor Mensch ist hier erneut im Zentrum und die wohl grösste Schwäche des Systems.

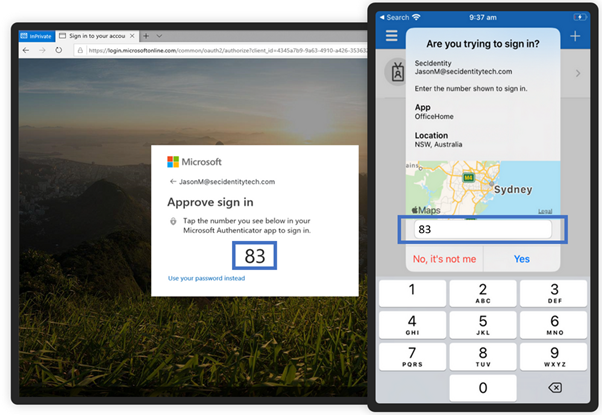

Number matching

Diese Methode vereint die Vorzüge der Token-Code Methode und der Push Benachrichtigung. Weiter schützt sie effizient vor MFA-Fatigue und besticht durch ihre Einfachheit und Benutzerfreundlichkeit. Die number matching Methode zeigt dem Benutzer auf dem Anmeldebildschirm eine zweistellige Nummer an und erhält gleichzeitig eine Push Benachrichtigung in seiner Authenticator App. Der Benutzer muss nun umgekehrt zur Token-Code Methode die Nummer in der Authenticator App eingeben und bestätigen. Details zu dieser Methode und wie du sie einrichten kannst, habe ich unter anderem im Artikel Number Matching MFA Rollout beschrieben.

Quelle: https://learn.microsoft.com

FIDO2 und Smart Cards

FIDO2-Token und Smartcards sind zwei MFA-Methoden, die aufgrund ihrer hohen Sicherheit und einfachen Anwendung stetig an Popularität gewinnen. Einer der Hauptvorteile der Verwendung von FIDO2-Tokens und Smartcards ist, dass sie starke kryptografische Sicherheit bieten. Diese Geräte speichern kryptografische Schlüssel, die zur Authentifizierung des Nutzers verwendet werden, was es Angreifern erschwert, sich unbefugten Zugang zu verschaffen. Sie gelten als die sichersten MFA-Methoden und zudem als «Unphishable». Sie sind somit auch ein wirksamer Schutz vor Social Engineering.

Ein weiterer Vorteil von FIDO2-Tokens und Smartcards ist ihre einfache Handhabung. Sobald das Gerät mit dem Konto des Nutzers registriert ist, kann die Authentifizierung durch einfaches Antippen oder Berühren abgeschlossen werden. Dies ist noch bequemer als andere MFA-Methoden, bei denen der Benutzer einen Code eingeben muss. Die hohen Einstiegskosten durch die nötige Beschaffung der Hardware ist allerdings ein Nachteil.

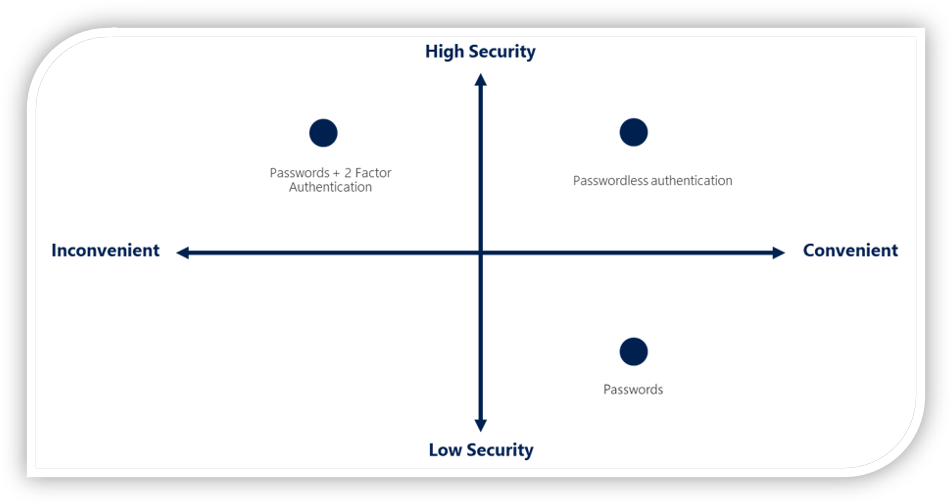

Kennwortlose Authentifizierung

Die kennwortlose Authentifizierung von Microsoft (Passwordless Authentication) ist eine neue Authentifizierungsmethode, die zunehmend an Popularität gewinnt. Der Benutzer muss kein Passwort mehr eingeben, um sich bei seinem Konto anzumelden. Stattdessen werden andere Faktoren wie die zuvor behandelten MFA-Methoden wie FIDO2, Smart Cards oder die Microsoft Authenticator-App verwendet, um die Identität des Benutzers zu überprüfen.

Im Vergleich mit der Verwendung eines Passwortes, bietet die kennwortlose Authentifizierung gleich mehrere Vorteile.

- Erhöhte Sicherheit: Neben dem Menschen sind Kennwörter oft das schwächste Glied in der Sicherheitskette, da sie leicht durch Phishing-Angriffe oder Brute-Force-Angriffe kompromittiert werden können. Mit der passwortlosen Authentifizierung wird das Risiko passwortbasierter Angriffe eliminiert und ein höheres Maß an Sicherheit für Benutzerkonten geboten.

- Bessere Benutzerfreundlichkeit: Mit der kennwortlosen Authentifizierung können sich Benutzer einfach und schnell durch einen biometrischen Scan oder durch einfaches Antippen eines Sicherheitsschlüssels oder der Microsoft Authenticator-App authentifizieren. Dies kann zu einer nahtloseren und bequemeren Benutzererfahrung führen und steigert die Akzeptanz.

- Kosteneinsparungen: Das Zurücksetzen von Passwörtern und das Sperren von Konten kann für IT-Abteilungen zeitaufwändig und kostspielig sein. Mit passwortloser Authentifizierung entfallen diese Probleme, wodurch die IT-Supportkosten gesenkt und die Produktivität gesteigert werden.

- Verbesserte Einhaltung von Vorschriften: Viele Branchen haben strenge Compliance-Vorschriften, die starke Authentifizierungsmethoden erfordern. Die passwortlose Authentifizierung kann Unternehmen helfen, diese Compliance-Anforderungen zu erfüllen und Strafen für die Nichteinhaltung zu vermeiden.

- Geringeres Risiko von Datenschutzverletzungen: Passwörter können leicht gestohlen oder gehackt werden, was zu einem Datenschutzverstoß führen kann. Die passwortlose Authentifizierung eliminiert dieses Risiko und verringert so die Wahrscheinlichkeit einer Datenpanne und die damit verbundenen Kosten und Reputationsschäden.

Einige der aufgeführten Vorteile treffen auch auf die Authentifizierung durch Passwort in Kombination mit MFA-Methoden zu. Zusammenfassend kann aber gesagt werden, dass die kennwortlose Authentifizierung eine stark verbesserte Benutzerfreundlichkeit bietet, während die Sicherheit der MFA-Methode nicht eingebüsst wird.

Faktor Mensch und Akzeptanz

Wie in diesem Artikel durchgängig klar gemacht wird, ist der Faktor Mensch, als auch die Akzeptanz bei allen Methoden zu beachten. Werden beispielsweise Benutzer wiederholt aufgefordert mehrere Formen der Identifizierung (MFA) anzugeben, kann dies frustrierend und zeitaufwändig sein. Das kann zu Benutzerwiderstand und auch Gleichgültigkeit führen, was die Gesamtsicherheit des Systems schwächt. MFA-Methoden sollten daher so einfach wie möglich ausfallen und die nötige Sicherheit trotzdem gewähren.

Ein weiterer wichtiger Aspekt ist die Akzeptanz. Die Nutzer müssen die Bedeutung von MFA verstehen und bereit sein, sie zu nutzen. Interne Kommunikation und Ausbildung nimmt daher eine zentrale Rolle bei der erfolgreichen Einführung von MFA ein. Nur so gelingt es, dass Benutzer MFA nicht als Hindernis, sondern als Schutz betrachten. Als Nebeneffekt stösst das Vorhaben dann automatisch auf weniger Widerstand. Welche Methode allerdings gewählt werden kann und auf entsprechende Akzeptanz trifft, ist von verschiedenen Faktoren abhängig. Folgend ein paar Beispiele an Fragen, die man sich stellen sollte.

- Schutzwert: Wie schützenswert sind meine Daten und Systeme und was bin ich bereit für den Schutz zu unternehmen und zu bezahlen?

- Digitale Skills der Mitarbeitenden: Verfügen meine Mitarbeiter, Kunden und Partner über die Skills zur erfolgreichen Anwendung der gewählten MFA-Methode?

- Ausbildung und Kommunikation: Wie möchte ich die Mitarbeitenden, Kunden und Partner über die Einführung informieren? Welche Ausbildungen bzw. Trainings sind gegebenenfalls nötig?

- Rechtliches: Ist es mir erlaubt, Benutzende auf eine bestimmte MFA-Methode zu zwingen? Beispielsweise bei der Wahl der Authenticator App, wenn die dafür nötigen Smartphones nicht dem Unternehmen gehören, sondern privat sind?

- Nötige Hardware: Verfügen alle beteiligten über die entsprechende Hardware? Beispielsweise müssen bei der Wahl der Authenticator App alle über ein Smartphone verfügen. Oft vergessen aber nicht zu vernachlässigen sind Externe, Kunden und Partner, die sich per MFA authentifizieren müssen.

- Schutz und Handhabung: Wie kann ich die Unternehmung bestmöglich schützen, den Benutzer aber nicht unnötig mit komplexen Authentifizierungsvorgängen belästigen?

Schlussfolgerung

Verschiedene Methoden existieren, um Azure Active Directory (AAD) Identitäten erfolgreich zu schützen, ohne den Faktor Mensch zu vernachlässigen. Obwohl die Multi-Faktor-Authentifizierung (MFA) als sicherer angesehen wird als die herkömmliche Authentifizierungsmethode, ist nicht jede MFA-Methode gleich sicher. Es wird empfohlen, die Authenticator App oder Methoden wie Number Matching, FIDO2-Token und Smartcards zu verwenden, um eine höhere Sicherheit und Benutzerfreundlichkeit zu gewährleisten. Darüber hinaus ist es nicht nur wichtig den technischen Aspekt der Sicherheit zu berücksichtigen, sondern auch die Kultur und Akzeptanz der Benutzer zu berücksichtigen, um die Wirksamkeit der Sicherheitsmassnahmen zu erhöhen. Die Zukunft der sicheren Authentifizierung gehört meines Erachtens der kennwortlosen Authentifizierung mittels FIDO2, Smart Card, Windows Hello for Business oder number matching in der Authenticator App.

Hoi Yannic

Sehr gut auf den Punkt gebracht!

Wirklich schöner Post. 🙂

Was sind so deine Favoriten, welche Du für FIDO2 empfehlen kannst? (Bspw. Preis / Leistung oder Erfahrungen)

Hallo Cedric

Schön, dass er dir gefällt. Oft sind Smartcards im Einsatz, weil diese bspw. für andere Systeme bereits vorhanden sind. Das ist dann natürlich das Kosteneffektivste. Für neue Setups preist Microsoft selbst Yubikeys von Yubico an. Dazu habe ich ebenfalls einen Post geplant und hoffe, dass ich diesen bald veröffentlichen kann.

Grüsse