Die digitale Welt verändert sich und immer mehr Cloud Apps kommen zum Einsatz. Sowohl im privaten als auch im Business. Wenn jede dieser WebApps über eine eigene Authentifizierung verfügt, so herrscht schnell ein Chaos und ein Benutzer muss sich täglich mehrmals authentifizieren. Besonders umständlich wird es, wenn bei einer WebApp mit geteilten Benutzerdaten gearbeitet wird. Wissen mehrere Benutzer diese Logindaten leidet die Sicherheit darunter, speziell wenn einer der Benutzer die Unternehmung verlässt. Das Azure AD bietet hier Schutz und Sicherheit, so dass Benutzer beim Login einer 3rd-Party WebApp die Logindaten gar nicht wissen müssen. Das folgende HowTo zeigt, wie Single sign-on (SSO) und Sicherheit für Cloud Apps über Azure AD konfiguriert werden kann.

Ausgangslage

Es ist bereits ein Azure Tenant mit einem Azure AD und den entsprechenden Usern vorhanden. Zudem besteht eine Webapplikation mit einem simplen Login-Formular. In diesem Fall handelt es sich um WordPress, spezifischer um das Login bei www.graber.cloud. Weiter ist der User «yannic(at)graber.cloud» vorhanden, für welchen das Single sign-on zur Verfügung gestellt wird.

Registrieren der WebApp

Damit die Cloud App später dem User zugewiesen werden kann, muss man sie zuerst im Azure AD registrieren.

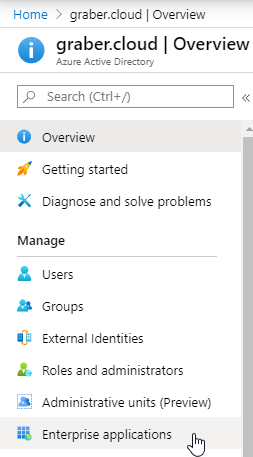

- Wähle dafürim Azure Portal das «Azure Active Directory» und nachher «Enterprise Applications».

- Wähle anschliessend «New application», gefolgt von «Non-gallery application».

- Im nächsten Schritt vergibst du den Namen der Applikation. So erscheint die WebApp dann im Azure AD und in der Ansicht des Benutzers. In diesem Beispiel «graber.cloud admin». Mit dem Button «Add» bestätigts du den Namen und legst ihn fest.

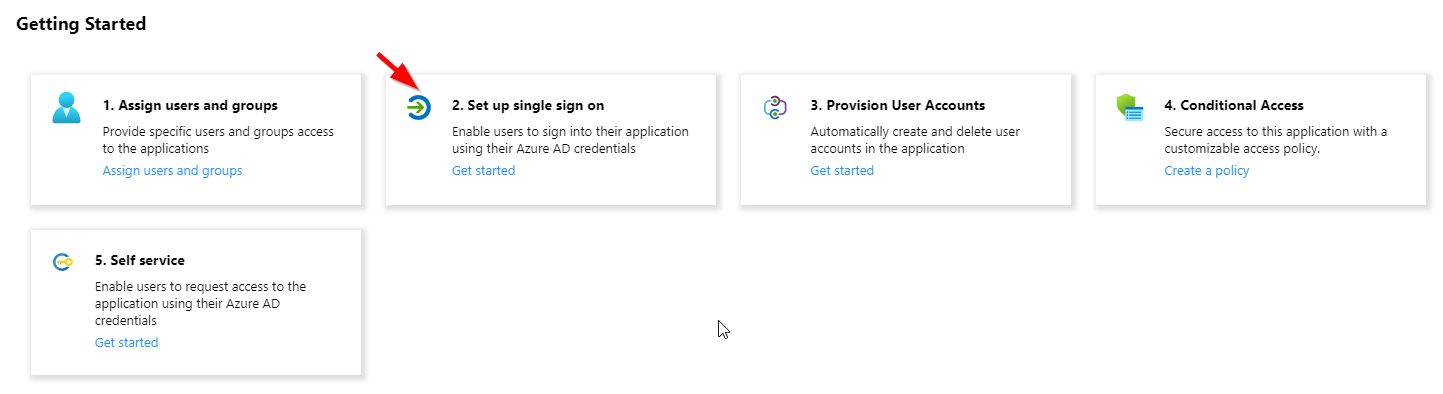

- Du hast die App erfolgreich registriert und die «Getting Started» Übersicht erscheint.

Azure AD Konfiguration

Nun da die WebApp grundsätzlich im Azure AD registriert ist, kannst du mit der Konfiguration weiterfahren.

SSO mit Azure AD

Als erstes solltest du direkt das «Single sign-on» für die WebApp einrichten.

- Wähle in der Übersicht «2. Set up single sign on».

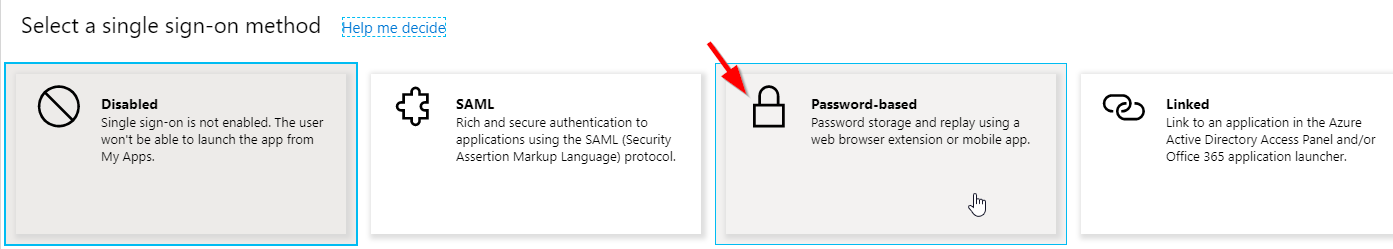

- In der darauffolgenden Auswahl wähle in diesem Szenario «Password-based».

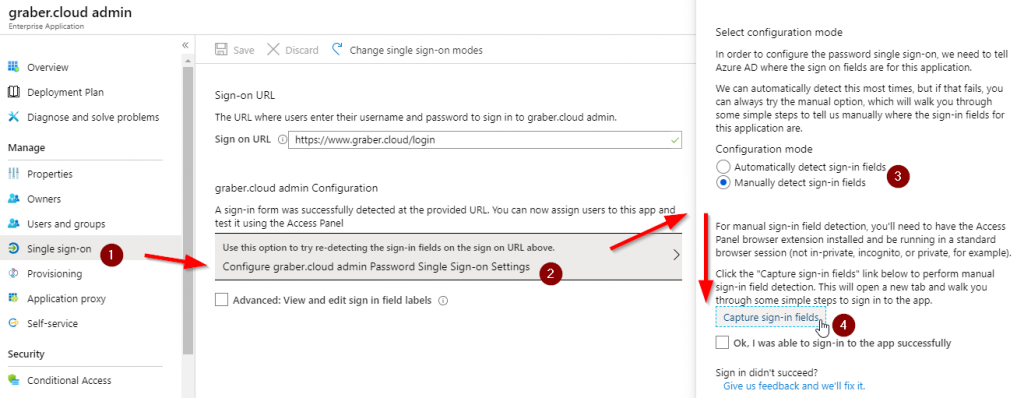

- Füge im Textfeld «Sign on URL» nun die Login-URL der gewünschten WebApp ein und wähle «Save». Dieser Vorgang dauert ein paar Minuten.

Die WebApp Login-Url ist nun erfolgreich konfiguriert. In den meisten Fällen ist Azure fähig die Login-Felder selbst zu finden. So auch in diesem Beispiel. Falls dem nicht so ist, kannst du diese auch manuell konfigurieren. Das erreichst du über «Single sign-on», «Use this option to try re-detecting the sign-in fields on the sign on URL above» gefolgt von «Manually detect sign-in fields» und «Capture sign-in fields».

Achtung: Die Login-Informationen sind jetzt noch nicht hinterlegt. Dies konfigurierst du erst in einem späteren Schritt. Doch zuerst sollst du noch das Erscheinungsbild anpassen.

Logo hinterlegen

Damit die WebApp auch ein entsprechendes Erscheinungsbild hat, hinterlegst du im Azure AD noch ein passendes Logo. Unter «Properties» kannst du ein solches Logo heraufladen.

Die WebApp erscheint nun mit diesem Logo bei den Benutzern, insofern ihnen die WebApp zugeteilt ist. Genau diese Zuteilung erledigst du im nächsten Schritt.

WebApp Benutzerzuteilung

In der bereits registrierten WebApp beziehungsweise Enterprise Application kannst du jetzt wählen, welchen Usern diese angezeigt wird.

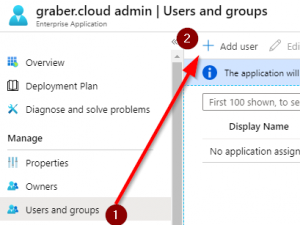

- Wähle «User and groups» und dann «Add user».

- Wähle nun den oder die gewünschten Benutzer im Verzeichnis aus, denen du den Zugriff gewähren möchtest.

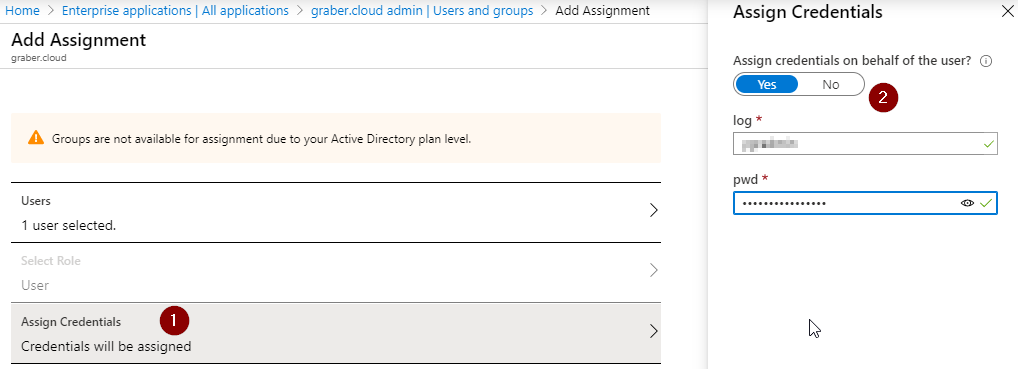

- Anschliessend kannst du wählen, ob du der Zuweisung direkt die Logindaten mitgeben möchtest, oder ob der User diese beim Login selbst liefern muss. Ausgehend vom vorhandenen Szenario, möchtest du diese direkt mitgeben. Wähle also «Assign Credentials» und selektiere «Yes» bei «Assign credentials on behalf of the user?».

- Füge jetzt die Login-Daten im Formular hinzu und speichere mit «OK».

Gratuliere, du hast soeben die notwendige Konfiguration abgeschlossen und kannst testen.

Konfigurationstest

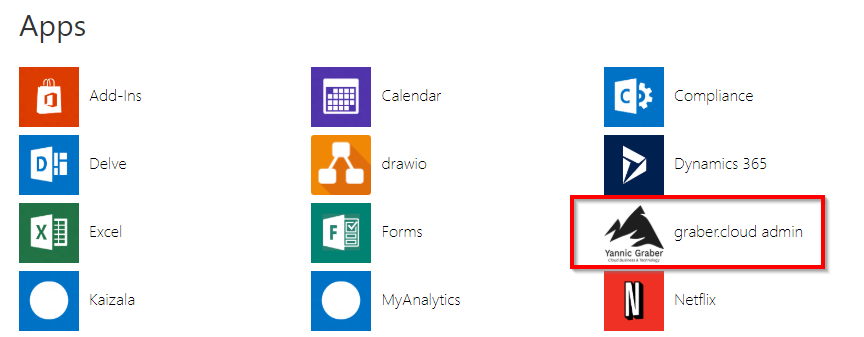

Um die Konfiguration zu testen, melde dich einfach mit einem der berechtigten Benutzer auf https://myapps.microsoft.com an. In der Liste findest du die soeben neu erstellte und konfigurierte Azure AD WebApp.

Hast du alle vorgängigen Schritte korrekt durchgeführt, so wirst du automatisch angemeldet.

Quellen: https://docs.microsoft.com/en-us/azure/active-directory/manage-apps/add-non-gallery-app https://docs.microsoft.com/en-us/azure/active-directory/manage-apps/configure-password-single-sign-on-non-gallery-applications