Azure Bastion ist ein Azure Service, mit dem du sicher und zentral auf deine Azure VMs über das Web Portal zugreifen kannst. Die Arbeitsform «work anywhere» kannst du damit auch ohne Sicherheitsbedenken deinen Systemadministratoren und Systemspezialisten ermöglichen. In diesem Beitrag möchte ich aber nicht auf den Service selbst, sondern viel mehr auf die nötigen Schritte um Azure Bastion zu Planen und Implementieren eingehen.

Planen und vorbereiten für Azure Bastion

Das Erstellen von Azure Bastion ist sehr einfach. Das wichtigste ist wie so oft, dass man den Einsatz und die Implementierung gut plant. Entsprechend möchte ich als erstes auf die Vorbereitung, beziehungsweise das Planen eingehen. Die folgenden Punkte solltest du zwingend bei der Planung berücksichtigen.

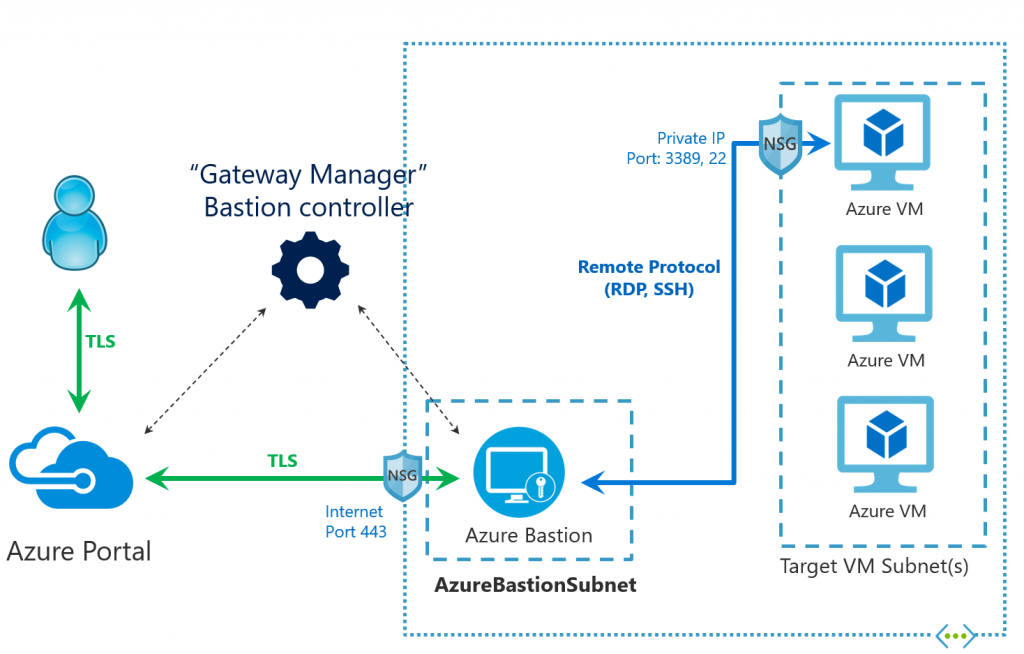

- Azure Bastion muss pro Netzwerk nur einmal erstellt werden. Du kannst anschliessend auf alle VMs im selben Netzwerk (egal in welchem Subnetz sie sich befinden) zugreifen, insofern du es nicht per «Network Security Group» (NSG) unterbindest.

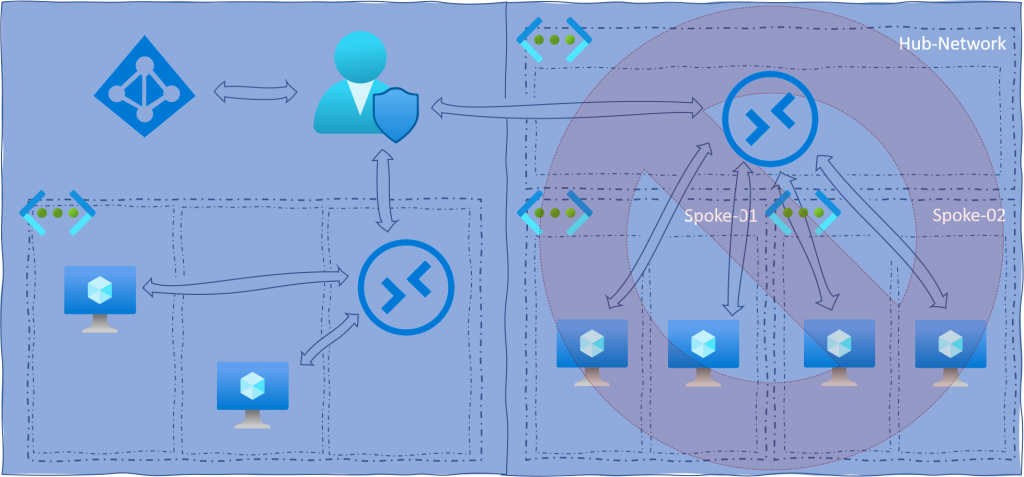

- Zum Erstellungszeitpunkt dieses Beitrages wird die «Hub & Spoke» Netzwerkarchitektur noch nicht unterstützt. Hast du also eine solche in Betrieb, so musst du pro Netzwerk ein Azure Bastion implementieren, insofern du über den Service auf die VMs zugreifen möchtest. Microsoft ist allerdings bestrebt daran, diese Limitierung aufzuheben.

- Ein Azure Bastion muss in einem separaten Subnetz platziert werden. Nach Best Practice sollte in diesem Subnetz kein anderer Service platziert werden. Das Subnetz muss ähnlich wie das bei Azure VPN Gateway der Fall ist, spezifisch benannt werden: «AzureBastionSubnet».

- Azure Bastion hat theoretisch keine Limitierung bezüglich gleichzeitiger Nutzung, da es sich bei RDP und SSH um gebrauchsbasierte Protokolle handelt. Bei «normaler Nutzung» gibt Microsoft in den FAQs aber bekannt, dass die praktische Limite für RDP bei 25 gleichzeitigen Sitzungen und SSH bei 50 gleichzeitigen Sitzungen liegt.

- Achte dich darauf, dass du einen passenden Namen wählst, der auch in deine gewählte Namenskonvention passt.

- Stelle dir ein Konzept für die «Network Security Group» Berechtigungen zusammen. Auf Azure Bastion brauchst du nur Port 443 freizugeben. Zwischen Azure Bastion und VM muss RDP (3389) und SSH (22) natürlich gewährleistet sein. Dazu erfährst du später mehr.

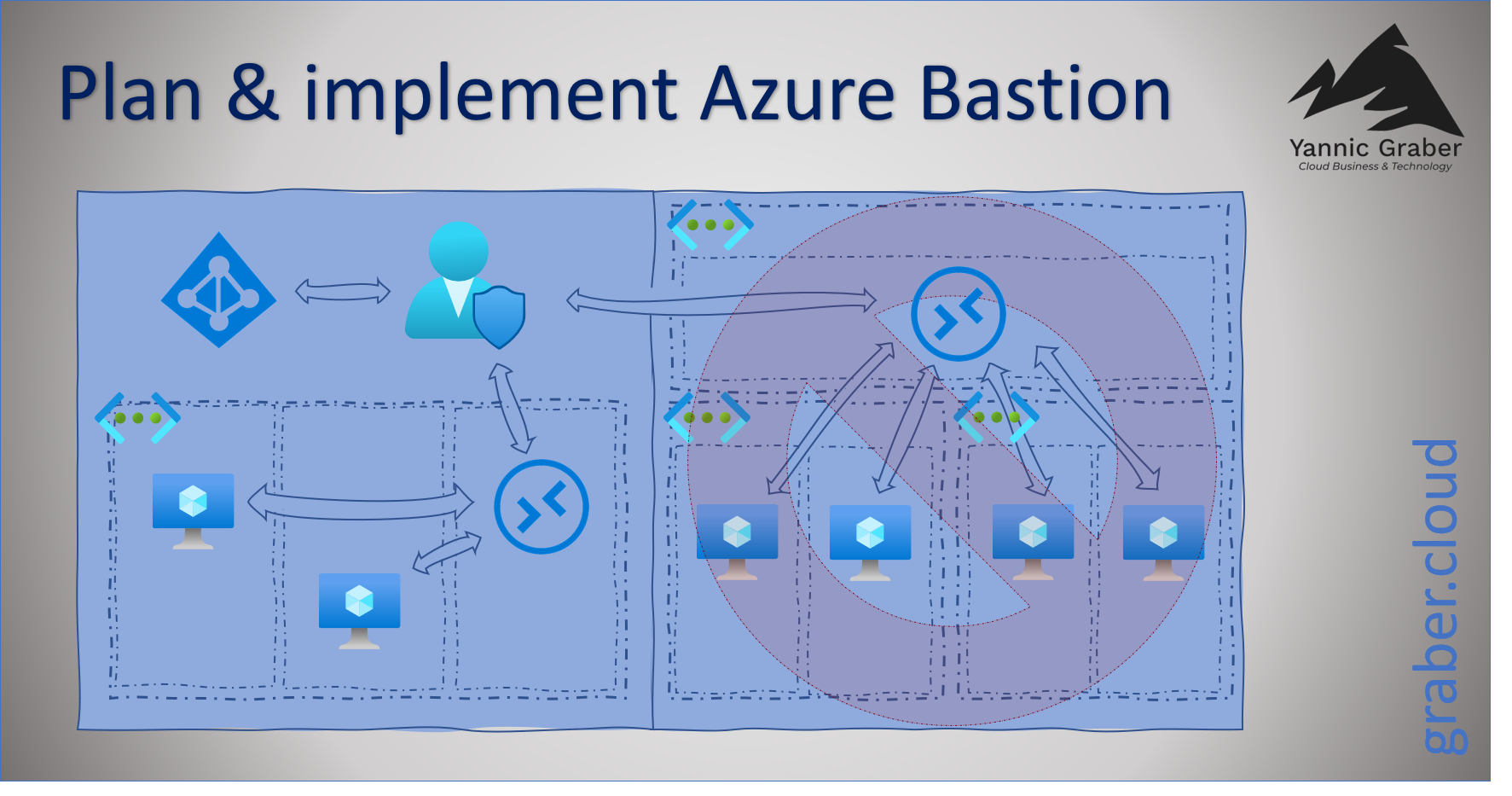

Folgend zwei Beispiele, ein nicht unterstütztes (rechts – «Hub & Spoke» Netzwerkarchitektur) und ein nach Bastion Best Practice gestaltetes Szenario (links).

Implementieren von Azure Bastion

Hast du die Planung gewissenhaft erledigt, so kannst du dich guten Gewissens an die Implementierung wagen. Diese ist so einfach wie nur möglich und nimmt kaum Zeit in Anspruch.

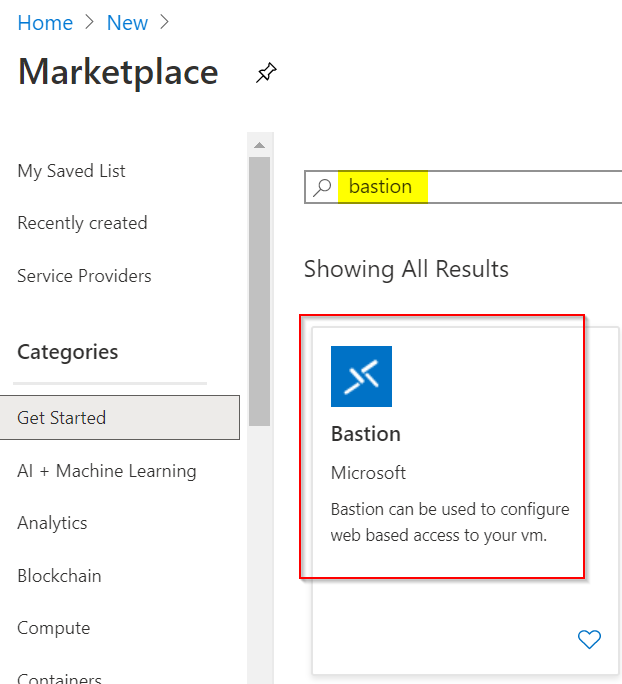

Suche im Azure Marktplatz einfach nach «Bastion».

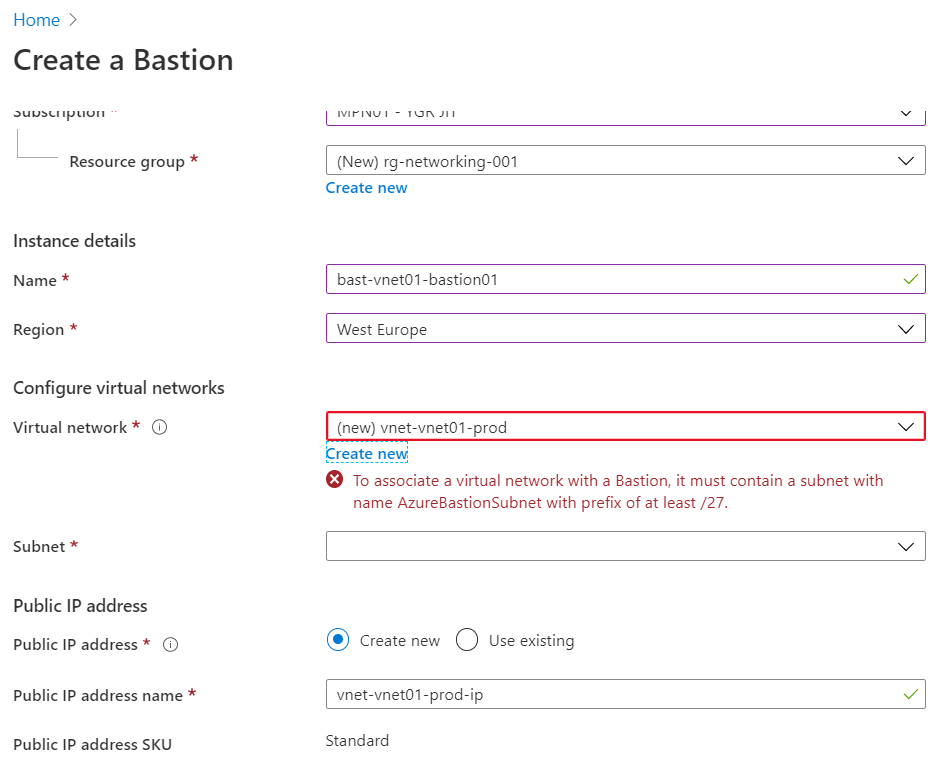

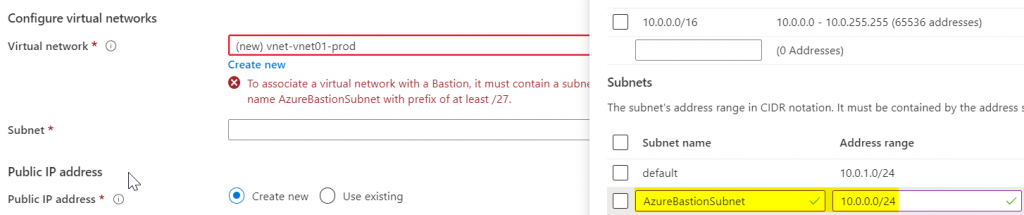

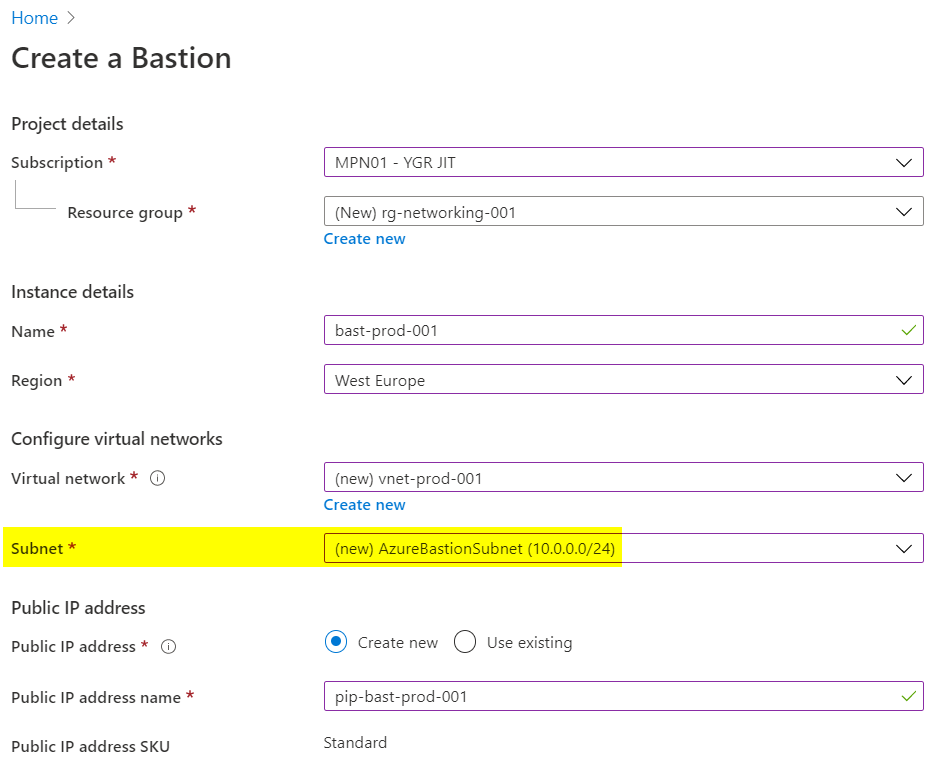

Fülle das Formular aus und wähle die gewünschte Ressourcengruppe, Region, usw. Beachte bei der Wahl des Netzwerkes, dass dieses ein Subnet mit dem Namen «AzureBastionSubnet» beinhalten muss, um den Azure Bastion dort platzieren zu können. Siehe dazu die rote Meldung im folgenden Printscreen. Optimalerweise hast du dein Netzwerk schon vor der Implementierung vorbereitet.

Ist dein Netzwerk noch nicht vorbereitet, so ist das nicht tragisch. Du kannst das notwendige Subnet auch direkt im Wizzard erstellen, wie der folgende Printscreen zeigt. Wichtig ist, dass du dies in der Planung gem. vorgehendem Kapitel berücksichtigt hast.

Obwohl das Subnet exakt «AzureBastionSubnet» heissen muss, wird von dir nach der Selektion des Netzwerkes verlangt, dass du auch noch das Subnet auswählen musst. Da du dort aber nicht wirklich die Wahl hast, gehe ich davon aus, dass dieser unnötige Schritt im Laufe der Zeit entfernt wird, oder aber, dass in Zukunft die Namensgebung des Subnet nicht mehr von Bedeutung ist und die Information daher abgefragt wird (Improvisation des Autors).

Hast du die Ressourcengruppe, die Region, das Netzwerk und die Public IP gewählt, so kannst du weiterfahren, da bei der Erstellung keine weiteren Konfigurationen zu wählen sind. Nach einem kurzen Moment ist Azure Bastion dann grundsätzlich implementiert und funktionsfähig. Doch die Arbeit ist noch nicht getan, da du zu grösster Wahrscheinlichkeit noch Netzwerkeinschränkungen per Network Security Group (NSG) machen möchtest.

Konfigurieren der Network Security Groups

Meine Empfehlung ist, dass du über mindestens zwei NSGs verfügst. Eine solltest du vor dem Azure Bastion platzieren und dem «AzureBastionSubnet» anhängen. Eine weitere NSG solltest du zwischen Azure Bastion und den VMs platzieren, welche aber bereits existieren sollte, insofern es sich nicht um ein komplett neues Netzwerk handelt.

Meine Empfehlung ist, dass du bei der NSG vor Azure Bastion lediglich den Port 443 öffnest. Die Source kannst du weiter auf spezifische Netzwerke (beispielsweise ein VPN und LAN) einschränken, ich verzichte in diesem Beispiel aber darauf.

Bei der zweiten NSG zwischen Azure Bastion und den VMs musst du Port 3389 (RDP) und Port 22 (SSH) öffnen, je nach dem mit was du arbeitest. Öffne die Ports ausschliesslich für die Sourcen Azure Bastion und andere private Netzwerke falls nötig! Deine Konfiguration sollte dann so wie im folgenden Schema dargestellt aussehen.

Zugriff über Azure Bastion

Wenn du hier gelandet bist, hast du Azure Bastion erfolgreich implementiert und die Network Security Groups entsprechend konfiguriert – Glückwunsch. Du kannst jetzt auf deine VMs über Azure Bastion zugreifen.

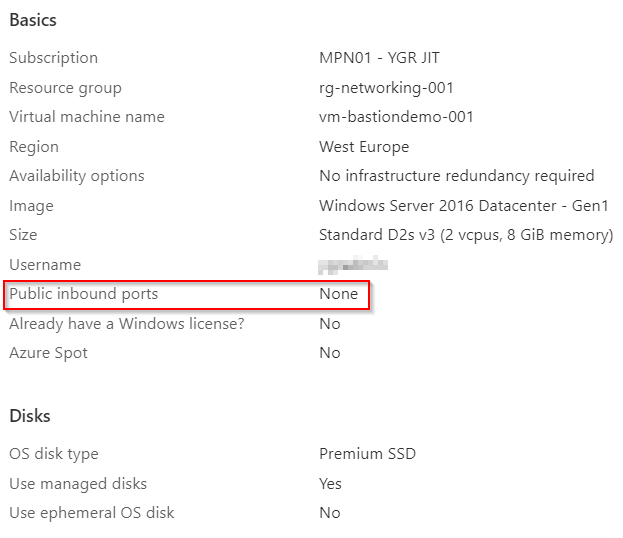

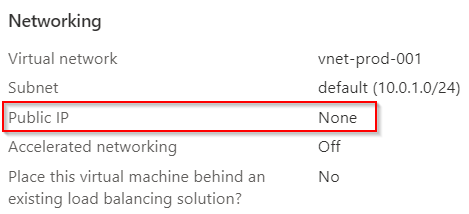

Für dieses Beispiel habe ich eine Virtuelle Maschine mit Windows auf Azure erstellt. Um aufzuzeigen, dass keinerlei öffentliche IP seitens VM verwendet wird. Zudem sind keine Ports öffentlich zugänglich gemacht, wie im folgenden Printscreen ersichtlich ist. Lediglich Azure Bastion wird der Zugriff über Port 3389 gewährt

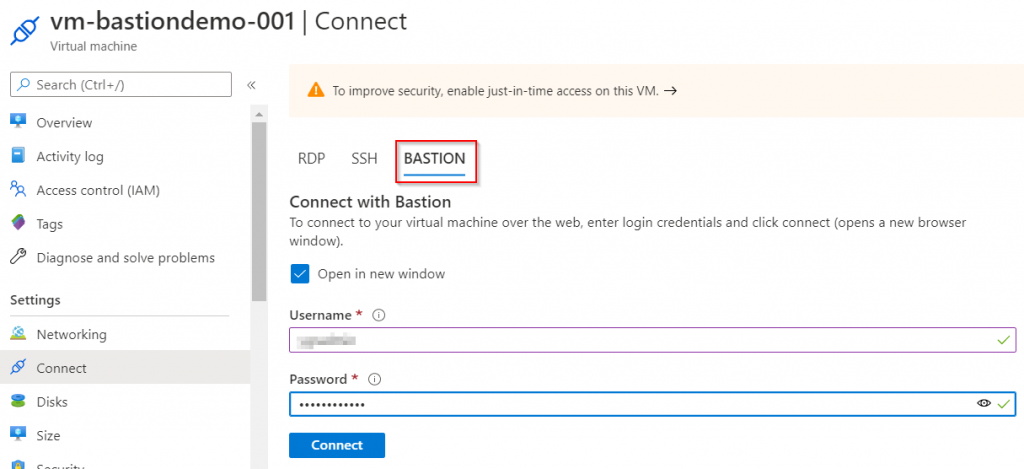

Der Zugriff ist sehr einfach, intuitiv und nutzerfreundlich gestaltet. Navigiere einfach zur gewünschten VM auf welche du Zugreifen möchtest und wähle unter «Settings» den Menu Punkt «Connect». Dort siehst du die Option «Bastion». Wählst du diese aus, so kannst du dich entsprechend mit deinen Anmeldeinformationen einwählen.

Herzlichen Glückwunsch, du hast dich somit erfolgreich mit deiner Azure VM über Azure Bastion verbunden.