Der Microsoft PaaS «Azure Bastion» ist ein beliebter Dienst um deine Azure Netzwerke sicherer zu gestallten. Bisher gab es jedoch eine einschneidende Limite. Azure Bastion konnte nur im selben VNet verwendet werden. Auf VMs in einem peered Netzwerkkonnte über Bastion nicht zugegriffen werden. Dieser Umstand treibt die Kosten nach oben, da du bei einer Hub-and-Spoke Topologie in jedem VNet eine Bastion platzieren musst. Doch diese Zeiten sind vorbei. Verwende Azure Bastion mit VNet peering (seit 05.11.2020 in preview).

Warum Azure Bastion mit VNet peering

Eine Hub-and-Spoke Netzwerktopologie gehört bei Azure zu den Best Practices. Viele Unternehmen haben bereits eine Hub-and-Spoke Netzwerktopologie im Einsatz, oder möchten dem Best Practice Design in Zukunft folgen können. Die vorherige Limite hat bei einer solchen Topologie die Verwendung von Azure Bastion verunmöglicht oder unverhältnismässig verteuert. Du musstest nämlich eine Bastion in jedem Netzwerk platzieren, in welchem sich VMs befanden, auf die du über Bastion zugreifen wolltest. Als Microsoft Azure Bastion in seiner ersten Version veröffentlicht hat war also schnell klar, dass das verändert werden muss. Dank dieser Änderung kannst du neu mit einem einzigen Azure Bastion auf alle deine VMs zugreifen, insofern sie sich im gleichen oder einem peered Netzwerk befindet. Microsoft reagiert mit der Änderung auf das Community-Feedback, welches das Feature bereits seit Mitte 2019 fordert.

Design von Azure Bastion mit VNet peering

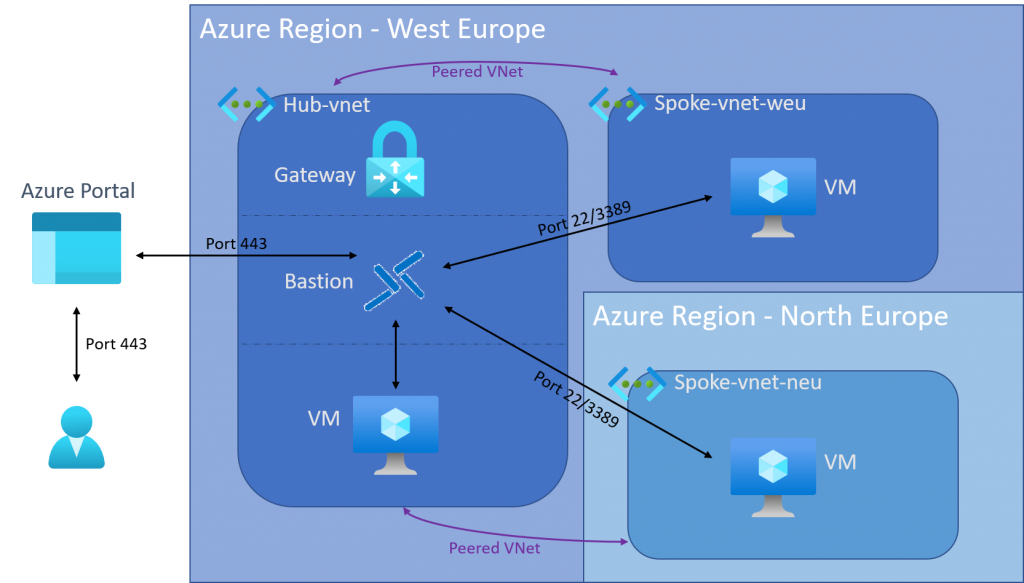

In der folgenden Abbildung siehst du ein mögliches Design, wie du Azure Bastion in einer Hub-and-Spoke Netzwerktopologie verwenden kannst. Beachte dabei, dass sich die VMs in den Spoke-VNets in verschiedenen Regionen befinden. Auch die regionsübergreifende Verbindung stellt keine Hürde dar und funktioniert tadellos.

Das Hub-VNet liegt in diesem Beispiel in Westeuropa und beinhaltet drei Subnets.

- Das oberste Subnet ist das Gateway Subnet, über welches du als Beispiel eine Verbindung mit deiner On-Premises Umgebung einrichten kannst.

- Das mittlere Subnet ist das AzureBastionSubnet, in welchem die Azure Bastion platziert ist. Von dort aus kann eine RDP- oder SSH-Sitzung mit den verbundenen VMs gestartet werden.

- Das unterste und dritten Subnet beinhaltet die zentralen Services, wie beispielsweise eine Network Virtual Appliance (NVA), AD DS, DNS, usw.

- Das Netzwerk ist sowohl mit dem Spoke-VNet-weu als auch mit dem Spoke-VNet-neu in einem peered Verhältnis.

Das Spoke-VNet-weu befindet sich ebenfalls in Westeuropa, wie das Hub-VNet. In diesem Beispiel existiert nur ein einziges Subnet, in welchem sich die Services befinden.

- Ein VNet Peering gilt immer für das ganze Netzwerk und nicht nur für ein spezifisches Subnet. Du brauchst dich daher nicht auf ein Subnet zu beschränken und kannst durchaus mehrere Subnets verwenden.

- Die Verbindung zwischen Azure Bastion und der VM erfolgt über Port 22 (SSH) oder Port 3389 (RDP). Du musst die NSG also so konfigurieren, dass dies erlaubt ist. Weitere Ports werden nicht benötigt.

- Das VNet ist nur mit dem Hub-VNet in einem peered Verhältnis.

Das Spoke-VNet-neu befindet sich in Nordeuropa und somit in einer anderen Region als das Hub-VNet.

- Trotz anderer Region gilt für dieses Netzwerk dasselbe wie für das Spoke-VNet-weu.

- Das VNet ist nur mit dem Hub-VNet in einem peered Verhältnis.

Mehr Informationen über Azure Bastion

Du bist mit den Eigenschaften, Vorteilen und der Implementation von Azure Bastion noch nicht vertraut? Informationen dazu findest du in den folgenden beiden Posts.

Azure Bastion – Sicherer Zugriff auf Azure VMs

Azure Bastion Planen und Implementieren

Generelle Informationen über die Hub-and-Spoke Netzwerktopologie findest du zudem unter diesem Link.

Quellen:

I also thought it would be good to have Bastion in HUB VNet, but I wasn’t sure. Thanks for the great article!

Hello Lukas

You are more than welcome. Thank you for the feedback, which is much appreciated.

Best Regards,

Yannic